Krok 2.b Důležité kroky po vytvoření klíčů

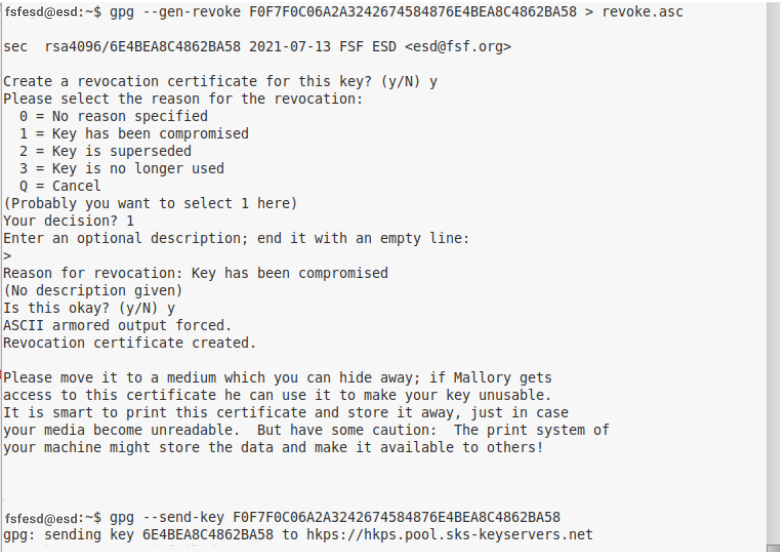

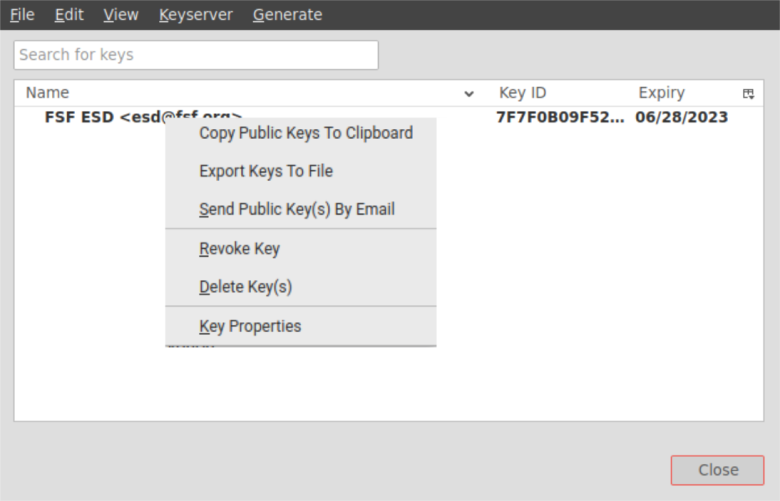

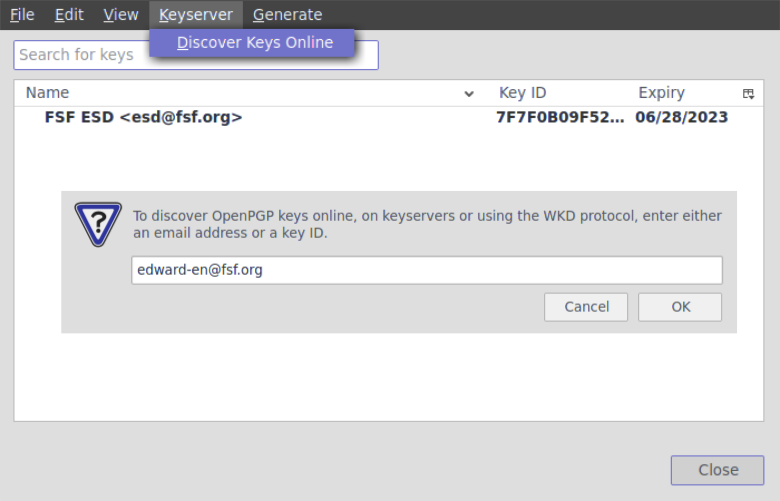

Odešlete svůj veřejný klíč na keyserver

Nahrajeme váš klíč na keyserver, takže pokud vám někdo chce poslat

zašifrovanou zprávu, může si váš veřejný klíč stáhnout z internetu. Existuje

více keyserverů, které si můžete vybrat z nabídky při nahrávání, ale

většinou se všechny navzájem kopírují. Každý server bude fungovat, ale je

dobré si zapomatovat, na který jste svůj klíč nahráli jako první. Také mějte

na paměti, že někdy trvá několik hodin, než si keyservery informace,

související nahráním nového klíče vymění.

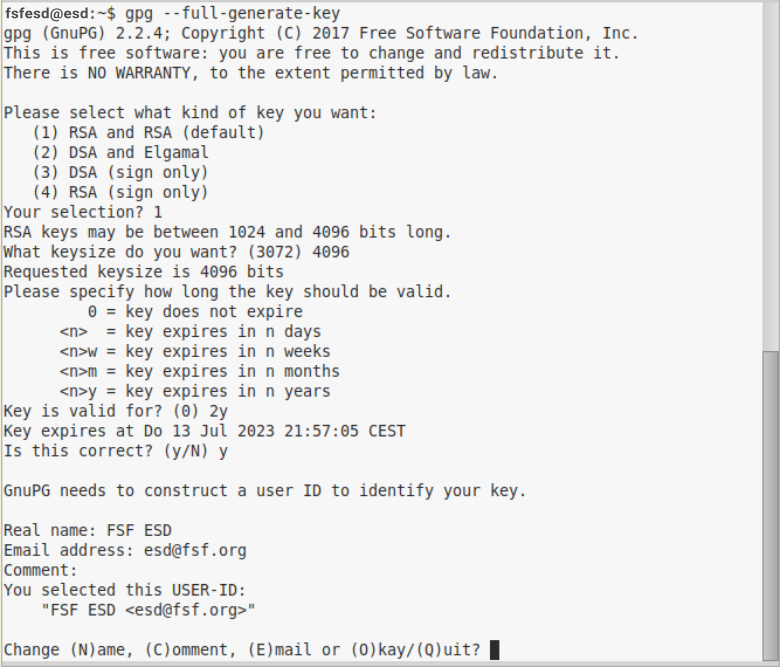

# Zkopírujte keyID svého klíče: gpg --list-key [your@email]

obsahuje informace o vašich veřejných ("pub") klíčich, včetně ID vašeho

klíče, což je jedinečný seznam čísel a písmen. Zkopírujte toto číslo, abyste

ho mohli použít v následujícím příkazu.

# Nahrajte svůj klíč na server: gpg --send-key [keyID]

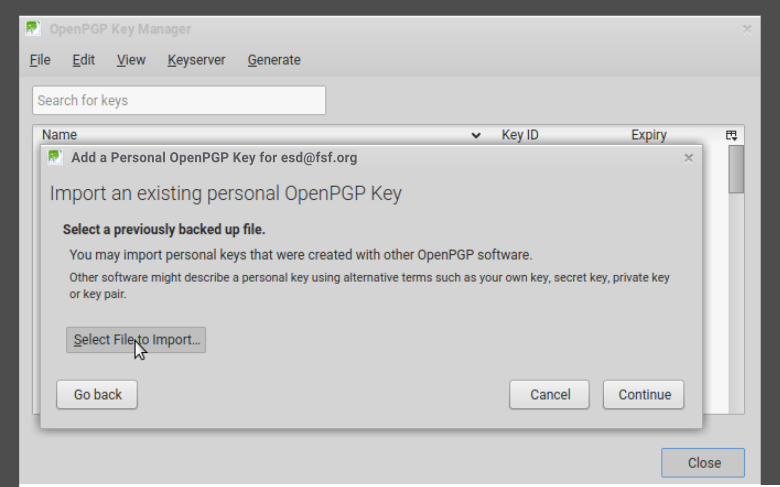

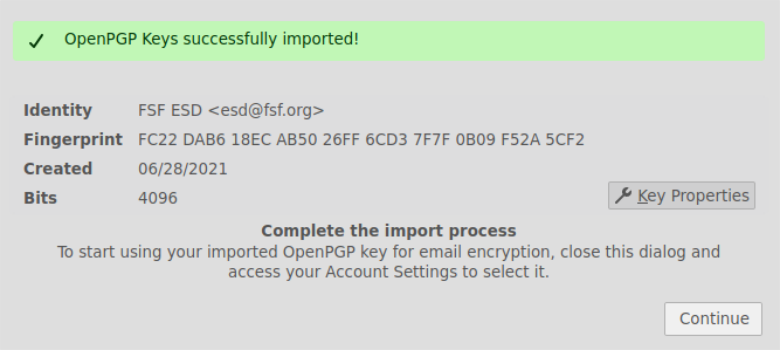

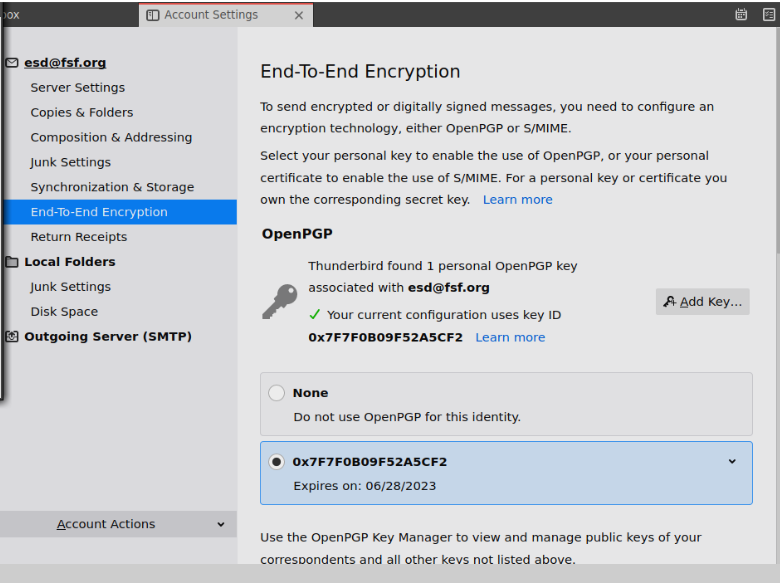

Exportujte svůj klíč do souboru

Použijte následující příkaz k exportu svého tajného klíče, takže ho můžete

importovat do svého e-mailového klienta v dalším kroku. Aby se zabránilo poškození klíče, uložte ho na

bezpečné místo, a ujistěte se, že pokud je přenesen, je to provedeno

důvěryhodným způsobem. Exportování klíče lze provést následujícími příkazy:

$ gpg --export-secret-keys -a [keyID] > my_secret_key.asc

$ gpg --export -a [keyID] > my_public_key.asc

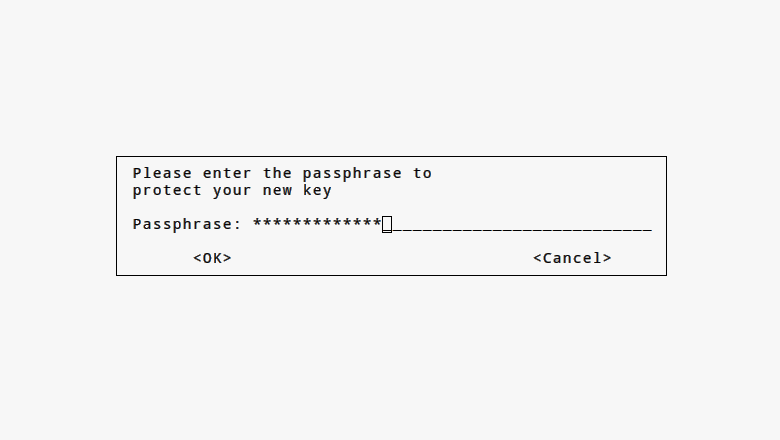

Vygenerujte revokační certifikát

V případě, že klíč ztratíte, nebo bude kompromitován, je potřeba vytvořit

certifikát a uložit ho na bezpečné místo na vašem počítači (prosím viz Krok 6.C pro to, jak nejlépe ukládat svůj revokační

cerfikát bezpečně). Tento krok je pro vaši emailovou sebeobranu nezbytný,

jak se dozvíte v sekci 5.

# Zkopírujte keyID svého klíče: gpg --list-key [your@email]

obsahuje informace o vašich veřejných ("pub") klíčich, včetně ID vašeho

klíče, což je jedinečný seznam čísel a písmen. Zkopírujte toto číslo, abyste

ho mohli použít v následujícím příkazu.

# Generovat revokační certifikát: gpg --gen-revoke --output revoke.asc

[keyID]

# To vás vyzve, abyste udali důvod pro revokaci, doporučujeme použít 1

= klíč byl ohrožen.

# Nemusíte vyplnit důvod, v tomto případě stiskněte "Enter" pro prázdný

řádek, a potvrďte svůj výběr.

Řešení problémů

- Odeslání klíče na keyserver nefunguje

- Místo použití obecného příkazu k nahrání klíče na keyserver, můžete použít

konkrétnější příkaz s keyserverem v rámci příkazu

gpg --keyserver

keys.openpgp.org --send-key [keyID].

- Zdá se, že můj klíč nefunguje, nebo dostanu chybu "povolení odepřeno"

Stejně jako každý jiný soubor nebo složka, gpg klíče podléhají systémovým

oprávněním. Pokud nejsou nastaveny správně, váš systém nemusí přečíst vaše

klíče. Postupujte podle dalších kroků pro kontrolu a aktualizaci na správné

oprávnění.

# Zkontrolujte své oprávnění: ls -l ~/.gnupg/*

# Nastavte oprávnění čtení, zápisu a spuštění pouze pro vás samotné a ne

ostatní. Toto jsou doporučené oprávnění vaší složky.

Můžete použít příkaz chmod 700 ~/.gnupg

# Nastavte oprávnění čtení a zápisu pouze sobě a ne ostatním. Toto jsou

doporučené oprávnění klíčů uvnitř vaší složky.

Můžete použít příkaz chmod 600 ~/.gnupg/*

Pokud jste (z jakéhokoliv důvodu) vytvořili své vlastní složky uvnitř ~ /

.gnupg, musíte navíc použít oprávnění k spuštění této složky. Složky

vyžadují, aby byla nastavena práva pro spuštění jinak nemohou být

otevřeny. Pro více informací o oprávnění, si můžete přečíst tento

podrobný informační průvodce.

- Nenašli jste řešení vašeho problému?

- Dejte nám vědět na stránce pro

zpětnou vazbu.

Pro pokročilé

- Více o keyserverech

- Více informací o keyserveru se můžete dočíst v tomto

manuále. Můžete také exportovat klíč

přímo do souboru na svém počítači.

- Přenos vašich klíčů

-

Pro přenos klíčů použijte následující příkazy. Aby se zabránilo poškození

klíče, uložte ho na bezpečné místo, a ujistěte se, že pokud je přenesen, je

to provedeno důvěryhodným způsobem. Import a export klíče lze provést s

následujícími příkazy:

$ gpg --export-secret-keys -a [keyID] > my_private_key.asc

$ gpg --export -a [keyID] > my_public_key.asc

$ gpg --import my_private_key.asc

$ gpg --import my_public_key.asc

Ujistěte se, že ID klíče je správné, a pokud ano, pak nastavte absolutní

(ultimate) důvěru pro tento klíč:

$ gpg --edit-key [your@email]

Protože tohle je váš klíč, měl by jste nastavit

ultimate. Důvěra žádného jiného klíče by neměla být

nastavena na ultimate.

Viz Řešení problémů v kroku 2.B pro více informací o

oprávněních. Při převodu klíčů, vaše oprávnění mohou být změněny, a mohou se

objevit chyby. Těmto se snadno vyhnete, když vaše složky a soubory mají

správná oprávnění

![[GNU Social]](../static/img/gnu-social.png)

![[Mastodon]](../static/img/mastodon.png)

![[Reddit]](../static/img/reddit-alien.png)

![[Hacker News]](../static/img/hacker-news.png)