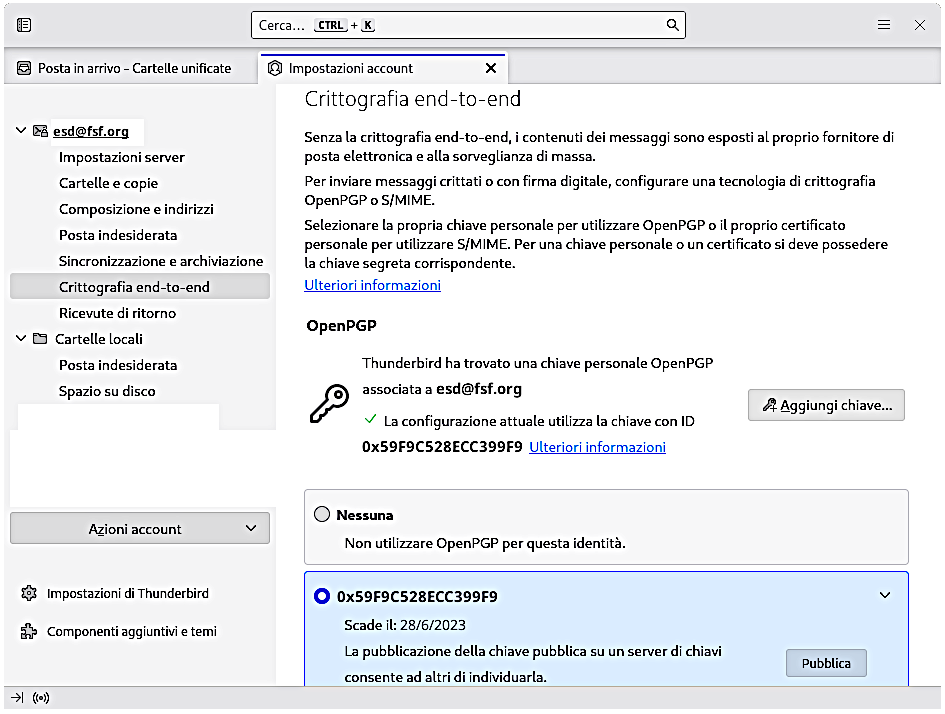

Passo 2.a Crea una coppia di chiavi

Crea una coppia di chiavi

Utilizzeremo ora la riga di comando in un terminale per creare una coppia di

chiavi utilizzando il programma GnuPG.

In GNU/Linux, macOS o Windows, puoi lanciare l'applicazione terminale

("Terminal" in macOS, "PowerShell" in Windows) dal menu Applicazioni (in

alcuni sistemi GNU/Linux è possibile usare la scorciatoia Ctrl + Alt +

T).

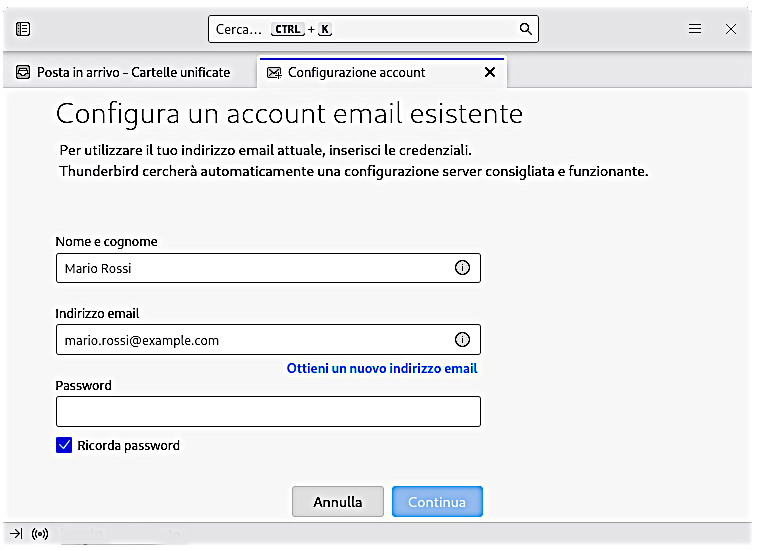

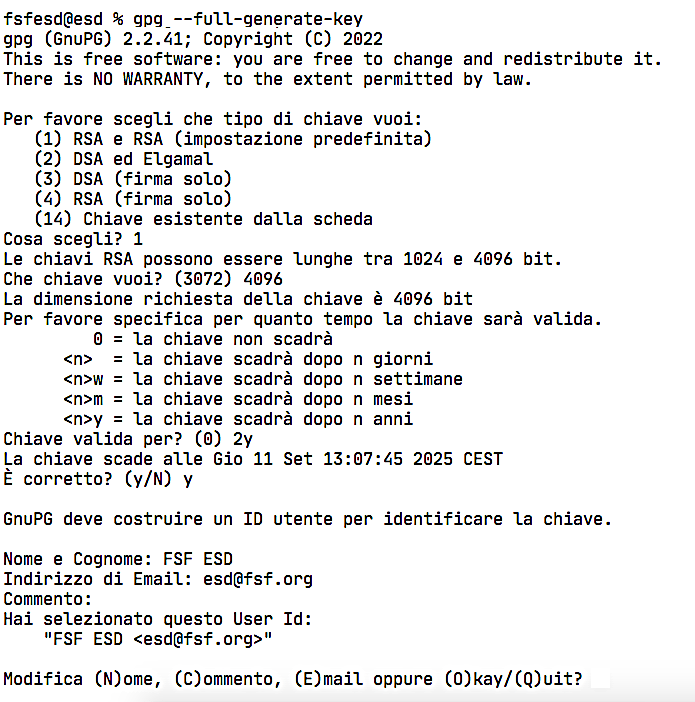

# Inserisci il comando gpg --full-generate-key per avviare il

processo.

# Alla domanda su quale tipo di chiave si desidera creare, seleziona

l'opzione predefinita:

1 RSA and RSA.

# Inserisci la seguente dimensione della chiave: 4096 per una

chiave robusta.

# Scegli la data di scadenza; noi suggeriamo 2y (2 anni).

Segui le indicazioni per continuare la configurazione con i tuoi dati

personali.

Attenzione: a seconda della versione di GPG in uso, potresti dover usare

--gen-key invece di --full-generate-key.

Puoi impostare ulteriori opzioni eseguendo il comando gpg --edit-key

[latua@email] in una finestra del terminale.

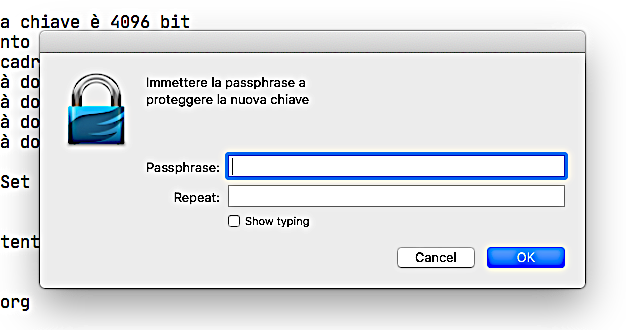

Imposta la passphrase (frase segreta)

Nella schermata intitolata "Passphrase", scegli una passphrase (frase

segreta) robusta! Puoi farlo manualmente o utilizzando il metodo

Diceware. L'operazione manuale è più veloce, ma non è altrettanto

sicura. L'uso di Diceware richiede più tempo e l'uso dei dadi, ma crea una

passphrase che è molto più difficile da capire da parte degli

aggressori. Per imparare ad usare questo metodo, leggi la sezione "Creare

una passphrase sicura con Diceware" in

questo articolo di Micah Lee.

Se desideri scegliere manualmente una passphrase, proponi qualcosa che puoi

facilmente ricordare, che sia lungo almeno dodici caratteri e che includa

almeno una lettera minuscola, una maiuscola ed almeno un numero ed un

simbolo di punteggiatura. Non scegliere mai una passphrase già usata

altrove. Non utilizzare schemi riconoscibili, come compleanni, numeri di

telefono, nomi di animali domestici, testi di canzoni, citazioni di libri e

così via.

Risoluzione dei problemi

- GnuPG non è installato

-

Puoi verificare se questo è effettivamente il problema digitando il comando

gpg --version. Se GnuPG non è installato sul computer,

nella maggior parte dei sistemi operativi GNU/Linux verrà visualizzato il

seguente errore (o qualcosa di simile): Il comando 'gpg' non è stato

trovato, ma può essere installato con: sudo apt install gnupg. Per

risolvere il problema esegui il comando suggerito dal sistema ed installa il

programma.

- Il comando gpg --full-generate-key non funziona

- Alcune distribuzioni utilizzano una versione diversa di GPG. Se ricevi un

errore del tipo: gpg: Invalid option "--full-generate-key",

puoi provare a digitare i seguenti comandi:

sudo apt update

sudo apt install gnupg2

gpg2 --full-generate-key

Se il problema è stato risolto, è necessario che continui ad utilizzare il

comando gpg2 invece di gpg nei passi successivi della guida.

Attenzione: a seconda della versione di GPG in uso, potresti dover usare

--gen-key invece di --full-generate-key.

- Ho impiegato troppo tempo per creare la mia passphrase

- Non c'è problema. È importante che pensi ad una buona passphrase. Quando sei

pronto, ripeti di nuovo i passaggi dall'inizio per creare la tua chiave.

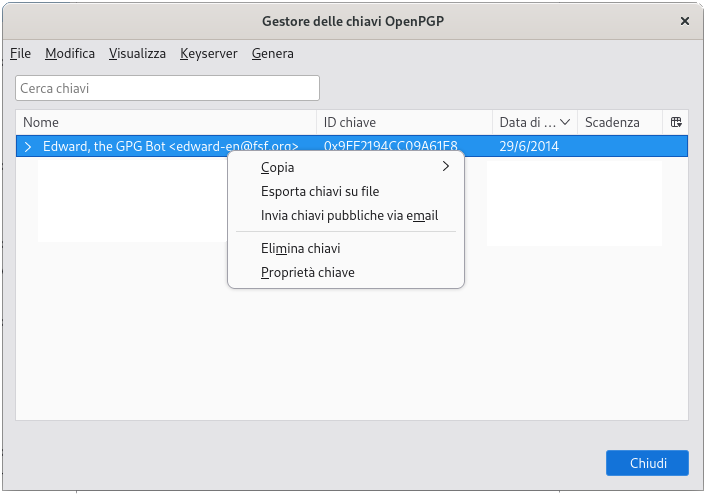

- Come faccio a vedere la mia chiave?

-

Per visualizzare tutte le chiavi presenti sul tuo computer utilizza il

seguente comando:

gpg --list-keys. La tua chiave

dovrebbe comparire nell'elenco assieme ad altre come ad esempio quella di

Edward che verrà inserita tra poco (Sezione 3).

Se desideri vedere solo la tua chiave, puoi invece usare questo comando

gpg --list-key [latua@email].

Infine puoi digitare il comando gpg --list-secret-key per

vedere la tua chiave privata.

- Risorse aggiuntive

- Per avere ulteriori informazioni su GnuPG, puoi fare riferimento a The GNU Privacy

Handbook. Assicurati però di utilizzare "RSA e RSA" (l'impostazione

predefinita), perché è un algoritmo più recente e più sicuro di quelli

raccomandati nella documentazione. Assicurati anche che la tua chiave sia

lunga almeno 4096 bit se vuoi essere veramente sicuro.

- Non riesci a trovare una soluzione al tuo problema?

- Per favore faccelo sapere nella pagina dei

feedback.

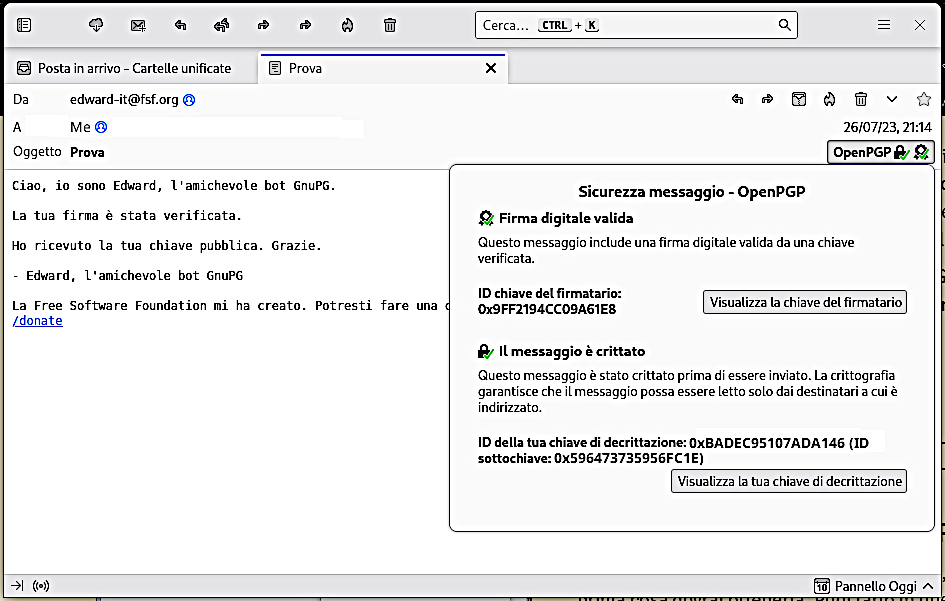

Avanzato

- Coppie di chiavi, concetti avanzati

- Quando GnuPG crea una nuova coppia di chiavi, suddivide la funzione di

crittografia dalla funzione di firma attraverso le sottochiavi (subkeys). Se si

utilizzano con attenzione le sottochiavi, è possibile mantenere la propria

identità GnuPG più sicura e recuperare molto più rapidamente una chiave

compromessa. Alex

Cabal e la wiki

Debian forniscono una buona guida per una configurazione sicura delle

sottochiavi.

![[GNU Social]](../static/img/gnu-social.png)

![[Mastodon]](../static/img/mastodon.png)

![[Reddit]](../static/img/reddit-alien.png)

![[Hacker News]](../static/img/hacker-news.png)