Schritt 2b Einige wichtige Schritte nach der Erstellung

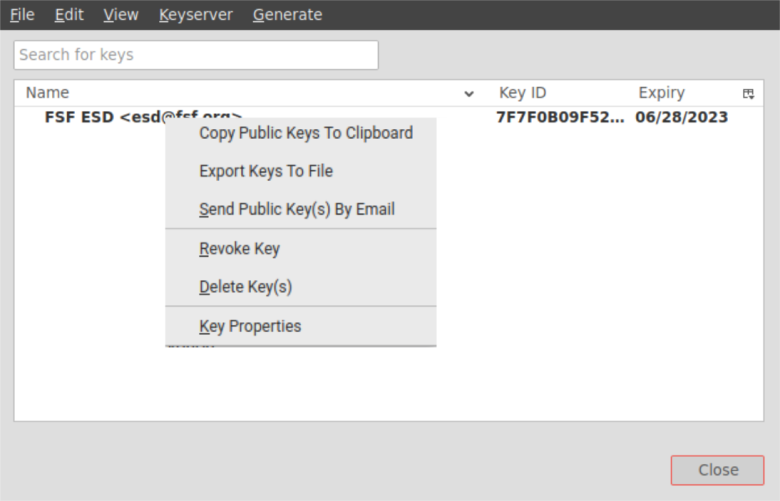

Hochladen Ihres Schlüssels auf einen Schlüsselserver

Wir laden Ihren Schlüssel auf einen Schlüsselserver hoch, so dass jemand,

der Ihnen eine verschlüsselte Nachricht senden möchte, Ihren öffentlichen

Schlüssel aus dem Internet herunterladen kann. Es gibt mehrere

Schlüsselserver , die Sie beim Hochladen aus dem Menü auswählen können, aber

sie sind meist alle Kopien voneinander. Jeder Server funktioniert, aber es

ist gut, sich zu merken, auf welchen Server Sie Ihren Schlüssel ursprünglich

hochgeladen haben. Denken Sie auch daran, dass es manchmal ein paar Stunden

dauert, bis sie sich gegenseitig abgleichen, wenn ein neuer Schlüssel

hochgeladen wird.

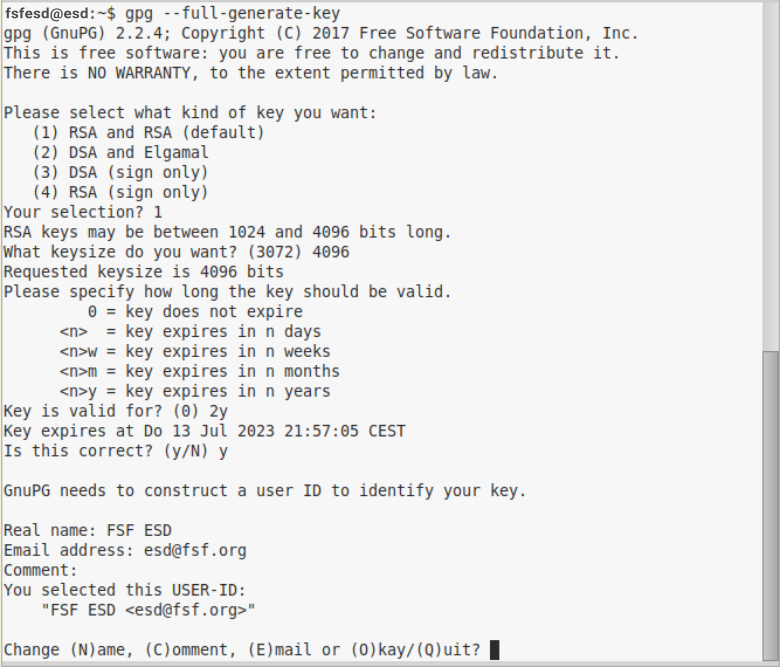

# Kopieren Sie Ihre keyID: gpg --list-key [ihre@emailadresse]

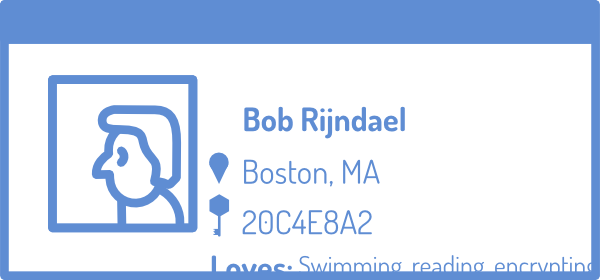

listet Ihre öffentlichen ("pub") Schlüsselinformationen auf, einschließlich

Ihrer keyID, eine eindeutigen Liste von Zahlen und Buchstaben. Kopieren Sie

diese keyID, damit Sie sie im folgenden Befehl verwenden können.

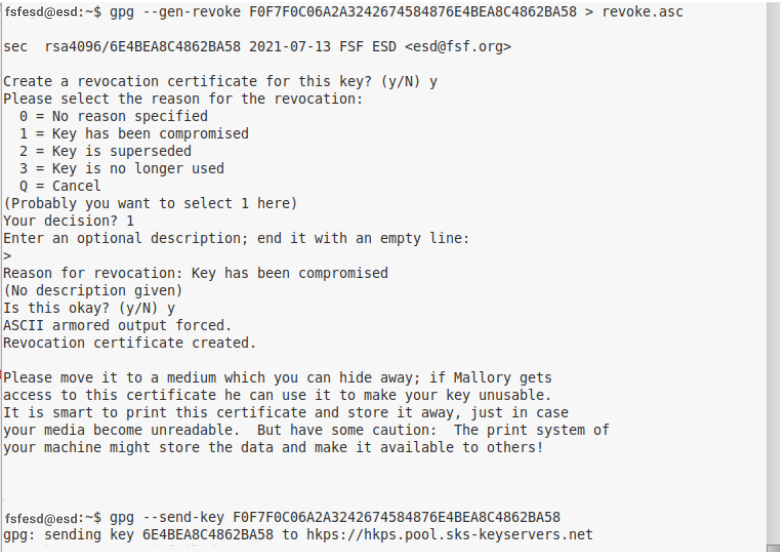

# Laden Sie Ihren Schlüssel auf einen Server hoch: gpg --send-key

[keyID]

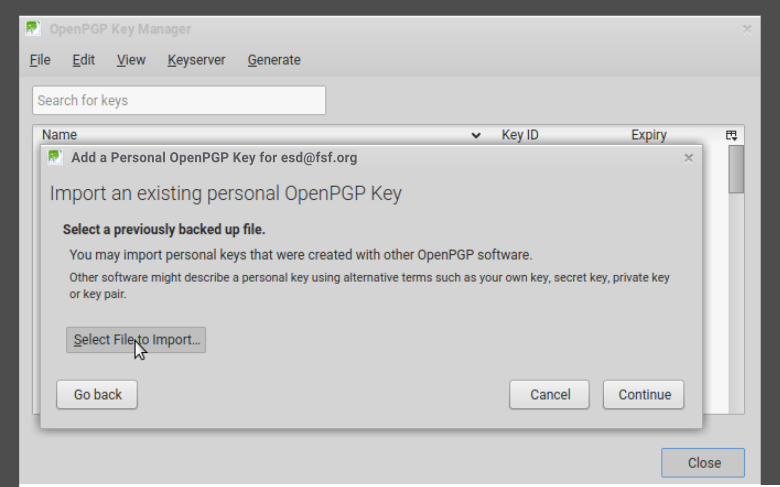

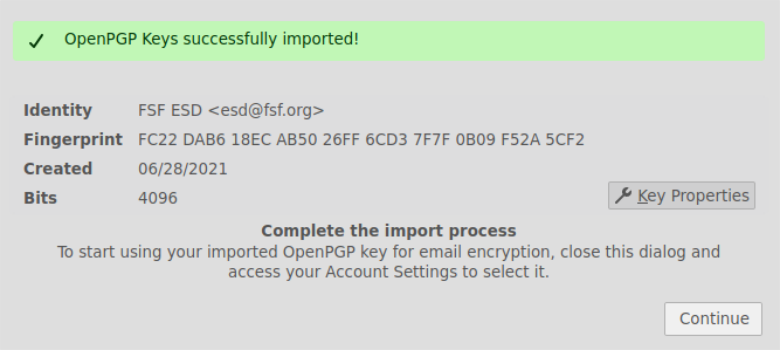

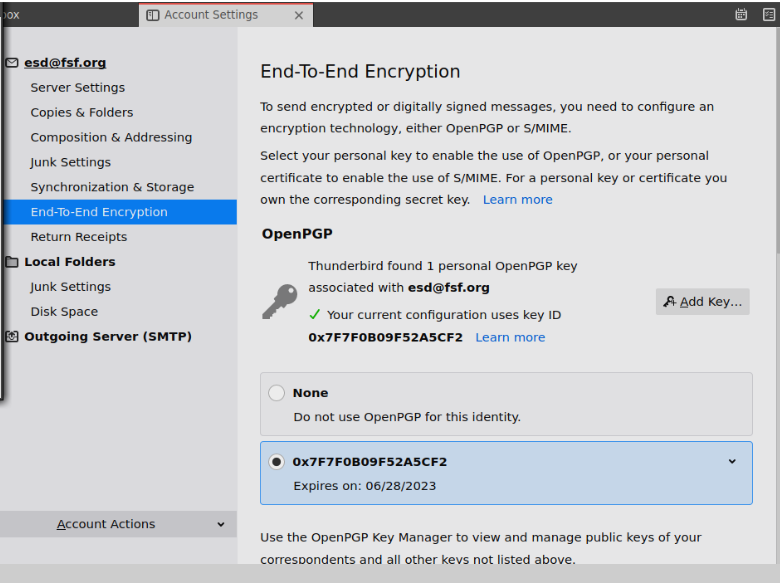

Exportieren Sie Ihren Schlüssel in eine Datei

Verwenden Sie den folgenden Befehl, um Ihren geheimen Schlüssel zu

exportieren, damit Sie ihn im nächsten Schritt in

Ihr E-Mail-Programm importieren können. Um zu vermeiden, dass Ihr Schlüssel

kompromittiert wird, bewahren Sie ihn an einem sicheren Ort auf und stellen

Sie sicher, dass die Übertragung auf eine vertrauenswürdige Weise

erfolgt. Sie können Ihre Schlüssel mit den folgenden Befehlen exportieren:

$ gpg --export-secret-keys -a [keyID] > mein_geheimer_schluessel.asc

$ gpg --export -a [SchlüsselID] > mein_öffentlicher_Schlüssel.asc

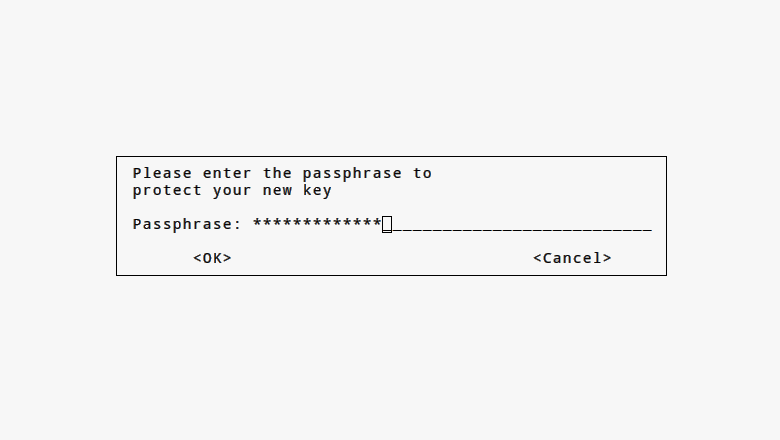

Erzeugen Sie ein Sperrzertifikat

Für den Fall, dass Sie Ihren Schlüssel verlieren oder er kompromittiert

wird, möchten Sie ein Zertifikat erzeugen und es zunächst an einem sicheren

Ort auf Ihrem Computer speichern (siehe Step 6.C wie

Sie Ihr Sperrzertifikat am besten sicher aufbewahren). Dieser Schritt ist

für Ihre E-Mail-Selbstverteidigung unerlässlich, wie Sie in Abschnitt 5 erfahren werden.

# Kopieren Sie Ihre keyID: gpg --list-key [ihre@emailadresse]

listet Ihre öffentlichen ("pub") Schlüsselinformationen auf, einschließlich

Ihrer keyID, eine eindeutigen Liste von Zahlen und Buchstaben. Kopieren Sie

diese keyID, damit Sie sie im folgenden Befehl verwenden können.

# Erzeugen Sie ein Sperrzertifikat: gpg --gen-revoke --output

revoke.asc [keyID]

# Sie werden aufgefordert, einen Grund für den Widerruf anzugeben, wir

empfehlen die Angabe 1 = Schlüssel wurde

kompromittiert.

# Sie müssen keinen Grund angeben, können es aber tun; drücken Sie dann

"Eingabe" für eine leere Zeile und bestätigen Sie Ihre Auswahl.

Fehlerbehebung

- Das Senden meines Schlüssels an den Schlüsselserver funktioniert nicht

- Anstatt den allgemeinen Befehl zum Hochladen Ihres Schlüssels auf den

Schlüsselserver zu verwenden, können Sie einen spezifischeren Befehl

verwenden und den Schlüsselserver zu Ihrem Befehl hinzufügen

gpg

--keyserver keys.openpgp.org --send-key [keyID].

- Mein Schlüssel scheint nicht zu funktionieren, oder ich erhalte die Meldung

"Genehmigung verweigert".

Wie jede andere Datei oder jeder andere Ordner unterliegen auch

gpg-Schlüssel einer Berechtigung. Wenn diese nicht korrekt eingestellt sind,

kann es sein, dass Ihr System Ihre Schlüssel nicht annimmt. Sie können die

nächsten Schritte befolgen, um die richtigen Berechtigungen zu überprüfen

und zu aktualisieren.

# Überprüfen Sie Ihre Berechtigungen: ls -l ~/.gnupg/*

# Legen Sie die Berechtigungen Lesen, Schreiben und Ausführen nur für sich

selbst fest, nicht für andere. Dies sind die empfohlenen Berechtigungen für

Ihren Ordner.

Sie können den Befehl chmod 700 ~/.gnupg verwenden.

# Legen Sie Lese- und Schreibrechte nur für sich selbst fest, nicht für

andere. Dies sind die empfohlenen Berechtigungen für die Schlüssel in Ihrem

Ordner.

Sie können den Befehl chmod 600 ~/.gnupg verwenden.

Wenn Sie (aus irgendeinem Grund) eigene Ordner innerhalb von ~/.gnupg

erstellt haben, müssen Sie zusätzlich Ausführungsrechte für diesen Ordner

vergeben. Ordner benötigen Ausführungsberechtigungen, um geöffnet zu

werden. Für weitere Informationen über Berechtigungen können Sie diesen

detaillierten Informationsleitfaden lesen.

- Finden Sie keine Lösung für Ihr Problem?

- Bitte informieren Sie uns auf der Rückmeldungsseite.

Erweitert

- Mehr über Schlüsselserver

- Weitere Informationen zum Schlüsselserver finden Sie in diesem

Handbuch. Außerdem können Sie

Ihren Schlüssel

direkt exportieren und als Datei auf Ihrem Computer speichern.

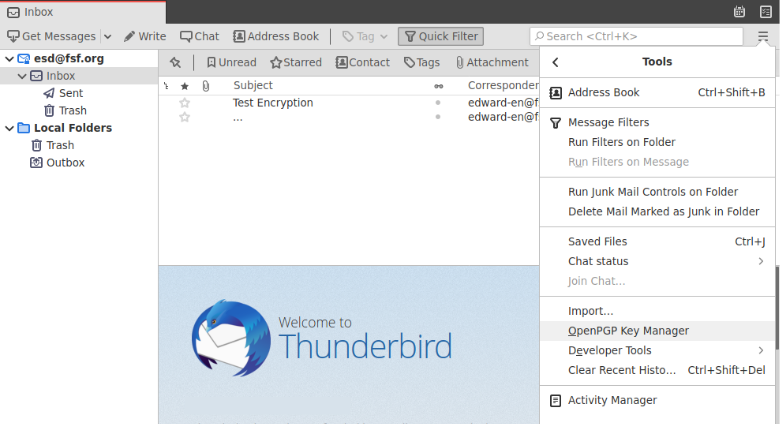

- Übertragen Ihrer Schlüssel

-

Verwenden Sie die folgenden Befehle, um Ihre Schlüssel zu übertragen. Um zu

vermeiden, dass Ihr Schlüssel kompromittiert wird, bewahren Sie ihn an einem

sicheren Ort auf und stellen Sie sicher, dass die Übertragung auf eine

vertrauenswürdige Weise erfolgt. Das Importieren und Exportieren eines

Schlüssels kann mit den folgenden Befehlen durchgeführt werden:

$ gpg --export-secret-keys -a [keyID] > mein_privater_schluessel.asc

$ gpg --export -a [SchlüsselID] > mein_öffentlicher_Schlüssel.asc

$ gpg --import mein_privater_Schlüssel.asc

$ gpg --import mein_öffentlicher_Schlüssel.asc

Vergewissern Sie sich, dass die gedruckte keyID die richtige ist, und wenn

ja, fügen Sie den ultimativen Trust für sie hinzu:

$ gpg --edit-key [mein@email]

Da dies Ihr Schlüssel ist, sollten Sie ultimate

wählen. Sie sollten dem Schlüssel einer anderen Person nicht vertrauen.

Weitere Informationen zu Berechtigungen finden Sie unter Fehlerbehebung in Schritt 2b. Bei der Übertragung von

Schlüsseln können Ihre Berechtigungen durcheinander geraten und es können

Fehlermeldungen angezeigt werden. Diese lassen sich leicht vermeiden, wenn

Ihre Ordner und Dateien die richtigen Berechtigungen haben

![[GNU Sozial]](../static/img/gnu-social.png)

![[Mastodon]](../static/img/mastodon.png)

![[Reddit]](../static/img/reddit-alien.png)

![[Hacker News]](../static/img/hacker-news.png)